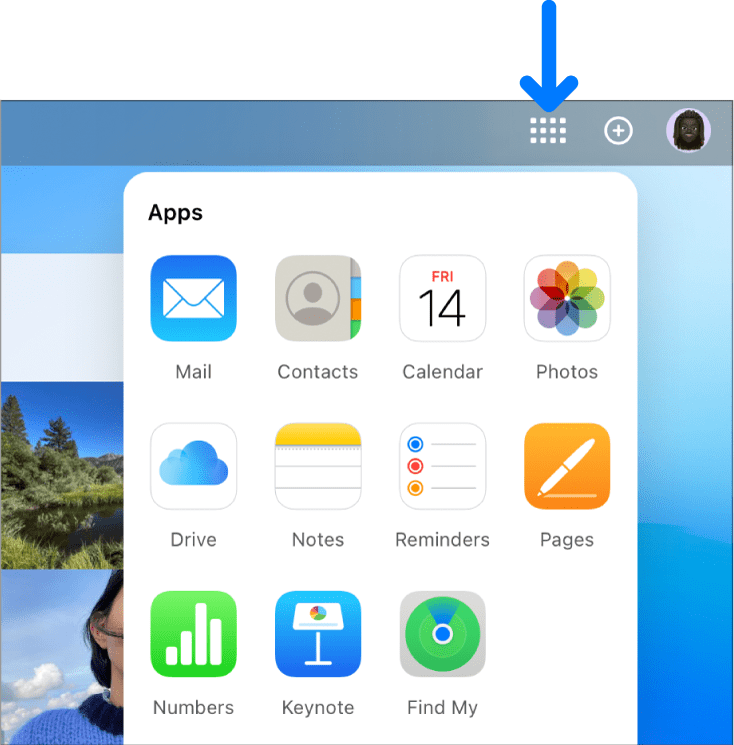

Die Attraktivität von Apple iCloud, dem Cloud-Speicherdienst von Apple, ist unbestreitbar. Es synchronisiert nahtlos Fotos, Kontakte und andere Daten über verschiedene Geräte hinweg und bietet Komfort und Sicherheit. Dieser Komfort birgt jedoch eine Einschränkung: das Potenzial für unbefugten Zugriff. In diesem Artikel befassen wir uns mit den Methoden, die Hacker anwenden, um iCloud-Konten zu knacken, und den Strategien zum Schutz Ihrer Daten.

Wie hacken Menschen iCloud-Fotos?

Obwohl iCloud robuste Sicherheitsmaßnahmen bietet, ist es nicht vollständig immun gegen Hackerangriffe. Hier sind einige Möglichkeiten, wie böswillige Akteure Ihre iCloud-Fotos anvisieren können:

- Phishing-Angriffe: Hacker versenden täuschende E-Mails oder Nachrichten, die legitime Quellen imitieren, um Benutzer dazu zu bringen, ihre Apple-ID-Anmeldeinformationen preiszugeben. Sobald diese erhalten wurden, können sie auf iCloud-Fotos und andere sensible Daten zugreifen.

- Schwache oder wiederverwendete Passwörter: Die Verwendung leicht erratbarer oder kompromittierter Passwörter macht Ihr Konto anfällig für Brute-Force-Angriffe, bei denen Hacker systematisch verschiedene Kombinationen ausprobieren, bis sie das Passwort knacken.

- Malware-Infektion: Schadsoftware kann Ihr Gerät infiltrieren und Ihre Apple-ID-Anmeldeinformationen stehlen, wodurch Hackern Zugriff auf Ihre iCloud-Fotos und andere Daten gewährt wird.

- Ausnutzung von Schwachstellen: Hacker können Sicherheitslücken in iCloud oder verwandten Diensten ausnutzen, um unbefugten Zugriff zu erhalten. Apple behebt diese Schwachstellen in der Regel durch Software-Updates.

Wie hacken Menschen mit einem Computer in das iCloud-Konto einer Person ein?

Hacker können verschiedene Methoden verwenden, um iCloud-Konten von einem Computer aus zu knacken:

- Keylogger: Diese bösartigen Programme zeichnen Tastenanschläge auf und erfassen Ihr Apple-ID-Passwort, wenn Sie es auf Ihrem Computer eingeben.

- Kennwortknacker: Diese Tools können versuchen, Passwörter anhand gängiger Muster oder durchgesickerter Passwortdatenbanken zu erraten.

- Social Engineering: Hacker können Sie durch betrügerische Taktiken, wie die Nachahmung des Apple-Supports oder die Behauptung, ein Freund in Not zu sein, dazu bringen, Ihre Apple-ID-Anmeldeinformationen preiszugeben.

- Man-in-the-Middle-Angriffe: Diese Angriffe fangen die Kommunikation zwischen Ihrem Gerät und iCloud ab, sodass Hacker Ihre Anmeldeinformationen erfassen können.

Wie hacken Menschen eine Apple-ID?

Das Hacken einer Apple-ID kann Angreifern Zugriff auf eine Vielzahl persönlicher Informationen gewähren, einschließlich iCloud-Daten, App Store-Käufen und Zahlungsdetails. Häufige Taktiken sind:

- Brute-Force-Angriffe: Ausprobieren unzähliger Passwortkombinationen, bis die richtige gefunden ist.

- Raten von Passwörtern: Verwenden von Informationen über das Opfer, wie Geburtstage oder Haustiernamen, um potenzielle Passwörter zu erstellen.

- Phishing: Täuschen von Benutzern durch betrügerische E-Mails oder Websites, um Apple-ID-Anmeldeinformationen preiszugeben.

- Malware: Infizieren von Geräten mit bösartiger Software zum Stehlen von Anmeldeinformationen.

- Datenverletzungen: Ausnutzen von Datenverletzungen bei anderen Diensten, bei denen das Opfer dasselbe Passwort verwendet hat.

Schutz Ihres iCloud-Kontos

Um Ihr iCloud-Konto und Ihre wertvollen Daten zu schützen, befolgen Sie diese wichtigen Tipps:

- Starke, eindeutige Passwörter: Erstellen Sie komplexe Passwörter mit einer Kombination aus Groß- und Kleinbuchstaben, Zahlen und Symbolen. Vermeiden Sie leicht erratbare Informationen.

- Zwei-Faktor-Authentifizierung (2FA): Aktivieren Sie diese Sicherheitsfunktion, um eine zusätzliche Schutzschicht durch einen Verifizierungscode zusätzlich zu Ihrem Passwort hinzuzufügen.

- Vorsicht vor Phishing-Versuchen: Seien Sie vorsichtig bei verdächtigen E-Mails, Links oder Nachrichten, die Ihre Apple-ID-Anmeldeinformationen abfragen.

- Software auf dem neuesten Stand halten: Installieren Sie die neuesten Betriebssystem- und App-Updates, um Sicherheitslücken zu schließen.

- Verwenden Sie Antiviren- und Anti-Malware-Software: Schützen Sie Ihre Geräte vor bösartiger Software, die Ihr Konto gefährden könnte.

- App-Berechtigungen einschränken: Überprüfen Sie App-Berechtigungen sorgfältig und erteilen Sie nur bei Bedarf Zugriff.

- Kontrollieren Sie regelmäßig Ihre Kontoaktivität: Überprüfen Sie Ihre iCloud-Kontoaktivität auf verdächtige Anzeichen.

- Sichern Sie Ihre Daten regelmäßig: Sichern Sie Ihre wichtigen Daten regelmäßig auf einer externen Festplatte.

Polosploits: Ihr Partner bei der iCloud-Wiederherstellung

Polosploits ist ein vertrauenswürdiges Unternehmen, das sich auf die Unterstützung von Opfern von iCloud-Hacking spezialisiert hat, um die Kontrolle über ihre Konten wiederzugewinnen und ihre Daten zu sichern. Ihr Team aus Cybersicherheitsexperten bietet eine Reihe von Dienstleistungen an, um Sie bei der Wiederherstellung nach einem Hack zu unterstützen:

- Mitfühlende Unterstützung: Polosploits versteht den emotionalen Stress, den ein iCloud-Hack verursacht. Das Team bietet Verständnis und Unterstützung während des gesamten Wiederherstellungsprozesses.

- Digitale Forensik: Polosploits kann Beweise analysieren, um Art und Umfang des Verstoßes festzustellen und Ihnen zu helfen, zu verstehen, wie Ihr Konto kompromittiert wurde.

- Kontowiederherstellung: Sie können Sie durch den Prozess der Wiederherstellung Ihres iCloud-Kontos führen und es mit robusten Passwörtern und 2FA sichern.

- Datensicherheitsmaßnahmen: Polosploits kann Sie bei der Implementierung robuster Sicherheitsprotokolle zum Schutz Ihrer Geräte und Online-Konten vor zukünftigen Angriffen beraten.

Warum Polosploits wählen?

- Erfahrung: Polosploits verfügt über ein Team erfahrener Fachleute mit umfassender Erfahrung im Umgang mit verschiedenen iCloud-Hacking-Szenarien.

- Erfolgsquote: Sie weisen eine hohe Erfolgsquote bei der Unterstützung von Kunden bei der Wiederherstellung ihrer Konten und Sicherung ihrer Daten auf.

- Vertraulichkeit: Das Unternehmen priorisiert absolute Diskretion während des gesamten Wiederherstellungsprozesses und stellt sicher, dass Ihre Privatsphäre geschützt ist.